¿RAMSOM…QUÉ?

Ramsonware. Dícese, a grandes rasgos, de aquel troyano que se encarga de restringir el acceso a tus Sistemas solicitando una compensación (generalmente de tipo económico) a la víctima en cuestión.

Generalmente, esta restricción de uso viene provocada mediante métodos tan diversos como la encriptación de archivos, apoyada en métodos de Ingeniería social como mensajes amenazantes y presión, con el objetivo de conseguir la mayor cantidad de beneficio por parte del vector atacante.

UN POCO DE HISTORIA

En un principio, simplemente se procedía a bloquear el escritorio de la víctima y mostrar un mensaje simple de advertencia. Para desbloquearlo, se debía solicitar el código de desbloqueo a un servicio de mensajes SMS premium.

En una segunda fase, el atacante empleaba técnicas de Ingeniería Social impersonando a diversas autoridades (Policía, cuerpos de Seguridad, agencias estatales) para solicitar el pago de determinadas cantidades usando servicio de pago «anonimos» como Ukash, Moneygram, etc. Este tipo de amenaza se conoce como Winlocker.

Como todo, estos procedimientos fueron alcanzando mayor complejidad y causando mayor daño mediante un objetivo: la encriptación total o parcial del Filesystem completo de la víctima con Sistemas de Criptografía asimétrica.

En que consiste esto exactamente? Bien, el atacante, una vez obtiene el acceso a tu Sistema de archivos, procede a realizar dicho encriptado con Clave Pública/Privada. Como bien es sabido, únicamente podremos descifrar dicho contenido con la clave privada del mismo par. Y por supuesto, esa clave solamente nos será entregada después de pagar la suma solicitada (o no…).

COMO ME PUEDE AFECTAR?

Como vamos a comprobar a continuación, este tipo de amenazas presenta distintos vectores de infección, resumidos del siguiente modo.

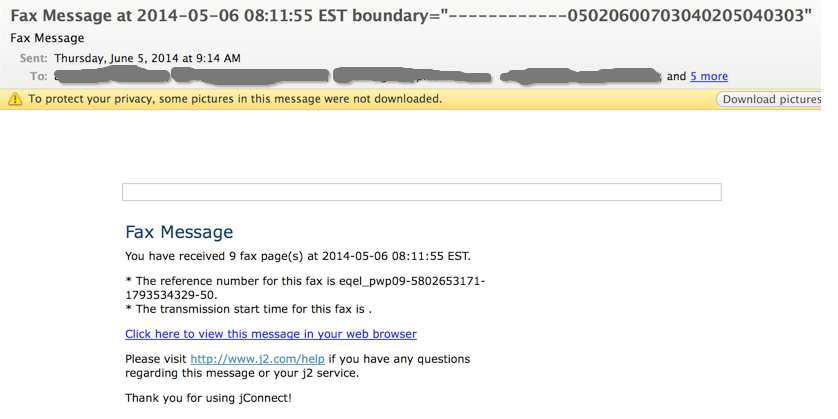

Correo electrónico – adjunto

Quizá, la forma más común de propagación. El atacante simula ser un remitente conocido o seguro e induce a la víctima a que ejecute el adjunto que le acompaña al mismo. A continuación, y en un segundo plano totalmente invisible al usuario, este troyano contacta con el exterior (generalmente, un servicio de Comando y Control) para proceder a descargarse el resto del binario encargado de proceder con el resto de tareas (encriptado, banners de aviso, etc).

Exploit kits:

Estos conjuntos de exploits (la mayor parte de ellos comerciales, y distribuidos de maneras poco ortodoxas) permiten la gestión, monitorización y explotación de multitud de amenazas, incluido el mismo ramsonware, proporcionando mecanismos de ejecución remota, detección en memoria, y control de código en el Navegador de cliente (javascript), etc.

Malware:

Como de costumbre, este malware se puede presentar enmascarado dentro de otro tipo de Software legítimo. Una vez ejecutado, este será ejecutado sin que el usuario sea consciente de ello.

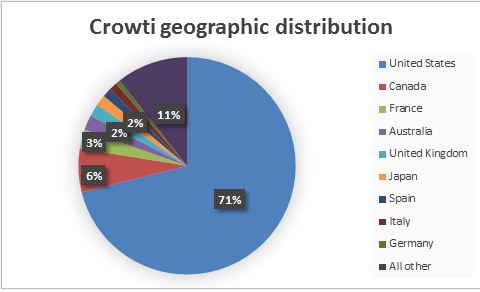

La distribución que presenta en el mundo es bastante uniforme, como muestra este grafico del Guardian:

(Crowti es un alias de la variante Cryptowall)

UN CASO PRÁCTICO: CRYPTOLOCKER

Este tipo de troyano pertenece a la última generación de Ramsonware, utilizando canales comunes de propagación (correo electrónico) y criptografía avanzada (RSA 2048 bits).

La cronología es la siguiente. El usuario recibe un correo diciendo que tiene una entrega pendiente (una empresa de mensajeria, un fax, etc):

Este correo contiene un archivo (generalmente comprimido y ofuscado, para dificultar su análisis) que contiene el componente necesario para proceder al encriptado antes comentado. A veces, es necesario que este agente se conecte al exterior para proceder a la descarga de componentes adicionales que le ayuden en su tarea.

A continuación, el troyano crea una serie de claves de registro en Windows para almacenar la ruta de los ficheros encriptados y proceder así con su ejecución automática con cada nuevo arranque del Sistema.

Con estos datos, se crea un «perfil de usuario» y lo envía a un servidor remoto para elegir el método más adecuado para cada caso. Una vez recibe respuesta del mismo, procede a aplicar un la encriptación con la clave privada del par RSA de 2048 bits a archivos que contienen las siguientes extensiones:

.xls

.wpd

.wb2

.txt

.tex

.swf

.sql

.rtf

.RAW

.ppt

.png

.pem

.pdb

.PAS

.odt

.obj

.msg

.mpg

.mp3

.lua

.key

.jpg

.hpp

.gif

.eps

.DTD

.doc

.der

.crt

.cpp

.cer

.bmp

.bay

.avi

.ava

.ass

.asp

.js

.py

.pl

.db

.c

.h

.ps

.cs

.m

.rm

Una vez termina el proceso, devuelve la clave privada empleada para tal fin al servidor de destino (propiedad del atacante). En este momento, dichos archivos queda inutilizados y estamos en manos del atacante.

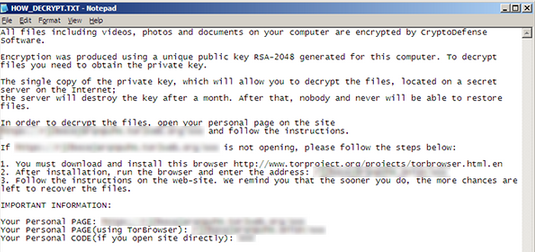

Cuando procedemos a ejecutar alguno de estos archivos, el Sistema nos entrega un error y nos remite a un pequeño adjunto txt con instrucciones para su desencriptado:

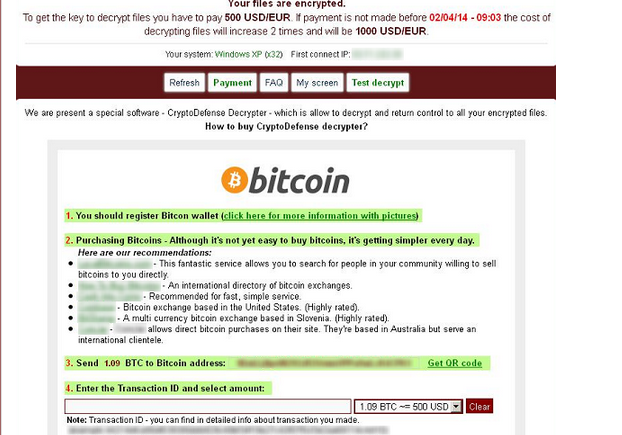

En el caso de decidirnos por abonar el pago, nos dirigimos al sitio web correspondiente, y este a un portal de pago para ejecutarlo de la manera más “limpia y anónima posible”:

Por supuesto, el pago de dicha cantidad NUNCA garantiza que nuestro contenido cifrado vuelva a estar disponible

COMO LO PUEDO MITIGAR? CUALES SON LAS MEDIDAS A TOMAR?

En primer lugar, tomar medidas de carácter general:

Como siempre, la mejor y a veces la más complicada es la concienciación y educación del usuario final. Es fundamental aconsejar y ayudar al usuario cuando recibimos contenido dudoso o de una fuente desconocida. Por ejemplo, es de vital importancia evitar descargar archivos cuyos enlaces hacia URL externas estén indicados en el cuerpo de un correo y que no vengan de personas de confianza. El correo es, como hemos indicado la principal vía de infección hasta el momento. En cuanto al análisis estático del mismo, en este momento existen en el mercado distintas soluciones integrales que realizan tanto un escaneado de todo su contenido como un estudio de reputación de los actores implicados en el mismo.

Proceder a realizar un buen plan de separación de privilegios y ejecutar cada programa con las mínimas credenciales posibles.

Monitorizar trafico entrante y sobre todo saliente tanto desde nuestro puesto más externo (salida hacia Internet) como entre nuestras distintas redes o Vlanes internas. Identificar tráfico anómalo y proceder a su análisis regular nos evitará dolores de cabeza.

Ejecutar un plan de backup acorde con la criticidad y el uso de los datos y comprobar periódicamente la validez y utilidad de dicho plan.

En el caso de cryptolocker podemos además realizar lo siguiente.

En versiones antiguas del troyano podemos descifrar los archivos con un método de generación de un nuevo certificado del propio Windows. Sin embargo, las nuevas versiones realizan chequeos periódicos que impiden esta técnica.

Microsoft, dentro de sus heramientas Sysinternals, desarrolla una utilidad llamada Cryptowall active alerter / scanner, que se encarga de buscar en carpetas compartidas y otros componentes críticos para detectar posibles evidencias de su presencia. Esta herramienta es compatible con la version 2.0 de Cryptolocker. El link es el siguiente:

https://gallery.technet.microsoft.com/scriptcenter/Cryptowall-active-file-ad91b701

Otra herramienta igualmente gratuita y potente es Antiramson, de español Yago Jesús. La versión 2.5 incluye mejor integración con las herramientas de Windows descritas anteriormente y posibilidad de realizar un volcado de memoria para su posterior análisis. Aquí más datos:

http://www.securitybydefault.com/2015/01/antiransom-25-is-out.html datos:

CONCLUSIÓN:

Como hemos comprobado, este tipo de amenazas pueden convertirse en un auténtico dolor de cabeza. La mayor parte de las medidas que podemos tomar están encaminadas a la prevención y a la mitigación, ya que una vez que el atacante se sale con la suya estamos en manos de sus malvadas pretensiones.

Agradecimientos: A phishme.com por las capturas

A Symmantec por algunos datos técnicos