Alertas de seguridad – Noviembre 2023

Vulnerabilidad en Frhed

Se ha descubierto una vulnerabilidad que afecta a Frhed, un editor de archivos binarios para Windows. Su explotación podría permitir a un atacante ejecutar código arbitrario.

Recursos afectados:

Frhed versión 1.6.0

Solución:

No hay solución reportada por el momento.

Vulnerabilidad crítica en productos Hikvision

La vulnerabilidad crítica, de tipo desbordamiento de búfer en productos Hikvision podría permitir a un atacante enviar mensajes maliciosos a equipos instalados con este complemento, lo que podría conducir a la ejecución de código arbitrario o provocar la excepción del proceso del complemento.

Recursos afectados:

- LocalServiceComponents, versiones 1.0.0.78 y anteriores.

- Consultar las versiones afectadas de los distintos productos listados en HSRC-202311-03.

Solución:

- Actualizar LocalServiceComponents a la versión 1.0.0.81.

- Para el resto de productos afectados, visitar la página oficial de Hikvision para obtener la última versión de firmware.

Vulnerabilidad en productos de Eaton

Se ha descubierto una vulnerabilidad de severidad alta en productos de Eaton, que podría permitir a un usuario válido obtener acceso sin restricciones al dispositivo.

Recursos afectados:

- NM3: todas las versiones hasta la 1.0.3

- NM2: todas las versiones hasta la 3.1.8

- G4 ePDU: todas las versiones hasta la 2.4.1

- IPM2: todas las versiones hasta la 2.7.1

Solución:

- Para NM3, actualizar a la versión Eaton Network-M3 firmware v1.0.4.

- Para G4, ePDU actualizar a la versión Eaton G4 Rack PDU firmware v2.4.2.

Vulnerabilidad crítica en F5 Big-IP de Philips

Philips ha notificado una vulnerabilidad crítica que afecta a F5 Big-IP. La explotación de esta vulnerabilidad podría permitir a un atacante, no autenticado, ejecutar comandos arbitrarios del sistema.

Recursos afectados:

- IntelliSpace PACS

- Universal Data Manager

Solución:

Philips está en el proceso de validar e implementar el parche.

Vulnerabilidad en productos SRM

Se han publicado vulnerabilidades de severidad importante que afectan a Synology Router Manager (SRM), cuya explotación podrían permitir a un atacante ejecutar código arbitrario o acceder a recursos de intranet.

Recursos afectados:

- SRM 1.3

- SRM 1.2

Solución:

Synology recomienda actualizar a la última versión disponible:

- SRM 1.3 a la versión 1.3.1-9346-8 o superior

- SRM 1.2 a la versión 1.2.5-8227-11 o superior

Actualización – Vulnerabilidad en Lanaccess ONSAFE MonitorHM Web Console

Se han publicado 3 vulnerabilidades en Lanaccess ONSAFE MonitorHM Web Console, que podría llevar a un atacante remoto a explotar el elemento checkbox y realizar una ejecución remota de código, comprometiendo toda la infraestructura.

Recursos afectados:

Lanaccess ONSAFE MonitorHM, versión 3.7.0

Solución:

La vulnerabilidad ha sido resuelta en la versión 4.1.3 (2021 y posteriores).

Vulnerabilidad en productos Chameleon Power

Se ha descubierto una vulnerabilidad que afecta al framework Chameleon Power.Esta vulnerabilidad podría permitir a un usuario remoto leer archivos ubicados en el servidor y obtener acceso a información sensible, como archivos de configuración.

Recursos afectados:

Chameleon power framework, versión 1.0

Solución:

No hay una solución reportada por el momento.

Múltiples vulnerabilidades en Fuji Tellus Lite V-Simulator

Se han reportado tres vulnerabilidades de severidad alta en el producto Tellus Lite V-Simulator de Fuji Electric. Estos fallos podrían permitir a un atacante bloquear el dispositivo al que accede, permitir la ejecución remota de código o sobrescribir archivos.

Recursos afectados:

Tellus Lite V-Simulator, versiones anteriores a 4.0.19.0.

Solución:

Actualizar Tellus Lite V-Simulator a la versión 4.0.19.0

Múltiples vulnerabilidades en productos de Phoenix Contact

Se han publicado dos vulnerabilidades de severidad crítica en Wibu-System CodeMeter Runtime de Phoenix Contact, cuya explotación podría llevar a la ejecución de código arbitrario utilizando los privilegios del usuario que ejecuta el software afectado.

Recursos afectados:

- E-Mobility Charging Suite: v1.7.0 y anteriores

- FL Network Manager: v7.0 y anteriores

- IOL Conf: v1.7.0 y anteriores

- MTP Designer: v1.2.0. BETA y anteriores

- MTP Designer Trial: v1.2.0. BETA y anteriores

- Activation Wizard Phoenix Contact: v1.6 y anteriores

- Phoenix Contact Asistente de activación en la plataforma de software MORYX: v1.6 y anteriores

- PLCnext Engineer: v2023.9 y anteriores

- PLCnext Engineer EDU LIC: v2023.9 y anteriores

Solución:

Phoenix Contact recomienda a los usuarios afectados que actualicen a CodeMeter V7.60d.

Actuaiización – Vulnerabilidad critica en Rockwell Automation Stratix

Rockwell Automation ha notificado una vulnerabilidad de severidad critica que afecta a su producto Stratix. Su explotación podría permitir a un atacante remoto autenticado inyectar comandos con los privilegios de root.

Recursos afectados:

Todas las versiones de los productos (ejecutando el software Cisco IOS XE con la función Web UI activada):

- Stratix 5800

- Stratix 5200

Solución:

- Desactivar la función ‘HTTP Server’, mediante el comando ‘no ip http server’ o ‘no ip http secure-server’ en el modo de configuración global.

- Revisar los controles de acceso para esos servicios.

- Comprobar los IoC y reglas de Snort proporcionadas por Cisco Talos.

- Access Control Lists (requiere login) debe activarse para permitir que sólo determinadas direcciones IP accedan a la interfaz web del dispositivo.

Revocación del certificado de firma de código de Autodesk

Autodesk ha revocado el certificado de firma de código y ha publicado actualizaciones firmadas con un nuevo certificado digital para productos basados en AutoCAD.

Recursos afectados:

Versiones 2024 de los productos:

- Autodesk AutoCAD

- Autodesk AutoCAD Architecture

- Autodesk AutoCAD Electrical

- Autodesk AutoCAD Map 3D

- Autodesk AutoCAD Mechanical

- Autodesk AutoCAD ME

- Autodesk AutoCAD Plant 3D

- Autodesk AutoCAD LT

- Autodesk Civil 3D

- Autodesk Advance Steel

Solución:

Se recomienda a los usuarios de las versiones 2024 y 2023 de los productos mencionados actualizar a la última versión disponible

Actualización – Vulnerabilidad en dispositivos de la serie CNC de Mitsubishi Electric

Se ha informado de una vulnerabilidad en dispositivos de la serie CNC de Mitsubishi Electric, que podría causar una condición de denegación de servicio y ejecutar código malicioso.

Recursos afectados:

Serie M800/ M80/ E80, versiones FB y anteriores:

- M800W

- M800S

- M80

- M80W

- E80

Solución:

Actualizar a A9 o LG según correspondan los productos de las series M800V/M80V y M700V/M70V/E70 Series:

- M800VW

- M800VS

- M80V

- M80VW

- M750VW

- M730VW/M720VW

- M750VS

- M730VS/M720VS

- M70V

- E70

Vulnerabilidad crítica en productos Wago

Se ha reportado una vulnerabilidad de severidad crítica, que afecta a distintos modelos de switch industriales gestionados de WAGO GmbH & Co. Su explotación podría permitir a un atacante remoto no autenticado inyectar comandos arbitrarios del sistema y obtener el control total del mismo. La vulnerabilidad se encuentra en la gestión de peticiones de usuario de la gestión basada en web.

Recursos afectados:

Switch industrial gestionado, versiones:

- Modelo nº 0852-0602 y 0852-0603, versiones inferiores a 1.0.6.S0

- Modelo nº 0852-1605, versiones inferiores a 1.2.5.S

Solución:

WAGO recomienda a todos los usuarios afectados de los productos 0852-0602, 0852-0603 actualizar a la versión de firmware 1.0.6.S0 y a todos los usuarios afectados del 852-1605 actualizar a la versión de firmware 1.2.5.S0.

Múltiples vulnerabilidades en Unitree Robotics A1

Se han descubierto dos vulnerabilidades que afectan a Unitree Robotics A1. Estos fallos podrían provocar una condición de denegación de servicio (DoS) y la falta de cualquier forma de autenticación.

Recursos afectados:

Unitree Robotics A1, versión 1.16.

Solución:

El fabricante recomienda modificar la contraseña de red predeterminada, así como deshabilitar las funciones de red si no son necesarias.

Vulnerabilidad en Duet Display

Se ha publicado una vulnerabilidad que afecta a Duet Display, una aplicación de escritorio remoto y duplicidad de pantallas. La explotación de este fallo podría provocar la ejecución y persistencia de código arbitrario.

Recursos afectados:

Duet Display para Windows 10+, versión 2.5.9.1.

Solución:

No hay ninguna solución reportada por el momento.

Múltiples vulnerabilidades en Sixnet RTU de Red Lion

Se ha informado de dos vulnerabilidades de severidad crítica en Sixnet RTU de Red Lion. Estos fallos podrían permitir que un atacante, no autenticado, ejecute comandos con altos privilegios.

Recursos afectados:

- ST-IPm-8460: versión de firmware 6.0.202 y posterior

- ST-IPm-6350: versiones de firmware 4.9.114 y posteriores

- VT-mIPm-135-D: versiones de firmware 4.9.114 y posteriores

- VT-mIPm-245-D: versiones de firmware 4.9.114 y posteriores

- VT-IPm2m-213-D: versiones de firmware 4.9.114 y posteriores

- VT-IPm2m-113-D: versiones de firmware 4.9.114 y posteriores

Solución:

Red Lion recomienda a los usuarios aplicar los últimos parches a sus productos.

Vulnerabilidades en productos Fortinet

Se han identificado dos vulnerabilidades de severidad crítica, que afectan a los productos productos FortiSIEM y FortiWLM de Fortinet, cuya explotación podría permitir la ejecución de código o comandos no autorizados.

Recursos afectados.

- FortiSIEM, versiones: 5.4.0, 5.3.3, 5.3.2, 5.3.1, 5.3.0, 5.2.8, 5.2.7, 5.2.6, 5.2.5, 5.2.2, 5.2.1, 5.1.3, 5.1.2, 5.1.1, 5.1.0, 5.0.1, 5.0.0, 4.10.0, 4.9.0 y 4.7.2.

- FortiWLM, versiones: 8.6.5, 8.6.4, 8.6.3, 8.6.2, 8.6.1, 8.6.0, 8.5.4, 8.5.3, 8.5.2, 8.5.1, 8.5.0, 8.4.2, 8.4.1, 8.4.0, 8.3.2, 8.3.1, 8.3.0 y 8.2.2.

Solución:

- Actualizar FortiSIEM a las siguientes versiones (o superiores): 7.1.0, 7.0.1, 6.7.6, 6.6.4, 6.5.2 y 6.4.3.

- Actualizar FortiWLM a las siguientes versiones (o superiores): 8.6.6 y 8.5.5.

Vulnerabilidad crítica en Liferay Portal

Liferay Portal ha informado sobre una vulnerabilidad crítica de tipo XSS que afecta a su producto Portal. La explotación de este fallo podría permitir a un atacante remoto inyectar secuencias de comandos web o HTML arbitrarios a través del parámetro ‘p_l_back_url_title’.

Recursos afectados:

Liferay Portal, versiones desde 7.4.3.94 hasta 7.4.3.95.

Solución:

Actualizar Liferay Portal a la versión 7.4.3.96.

Múltiples vulnerabilidades en Red Hat Fuse

Red Hat ha publicado un aviso, de severidad crítica, en el que informa de múltiples vulnerabilidades que afectan a su producto Fuse. Las vulnerabilidades podrían producir problemas de denegación de servicio, ejecución de código remota, espacio de memoria insuficiente, evasión de medidas de seguridad, deserialización de datos no confiables, validación incorrecta de datos de entrada, divulgación de información, contrabando de solicitudes HTTP, inserción incorrecta de comillas y autenticación débil.

Recursos afectados:

Red Hat Fuse 1 x86_64.

Solución:

Actualizar Red Hat Fuse a la versión 7.12.1.

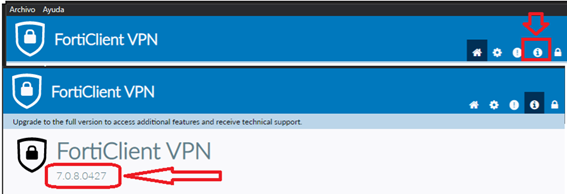

Vulnerabilidad en el aplicativo de FortiVPN SSL

Se han identificado varias vulnerabilidades, dos de severidad alta y una de severidad media, en el aplicativo FortiVPN SSL en relación con el sistema operativo de Windows. La explotación exitosa de estos fallos podría permitir a un atacante utilizar varios métodos para la obtención de credenciales, una escalada de privilegios/ o permitir la eliminación arbitraria de archivos en el dispositivo.

Para verificar si nos ha afectado alguna de estas vulnerabilidades, debemos revisar la versión de la aplicación. Para ello, debemos abrir la aplicación e ir al icono de información que se muestra a continuación en la imagen:

De esta forma, veremos si la versión que nos encontramos coincide con alguna de las versiones afectadas.

Recursos afectados:

- Los siguientes productos están afectados por la vulnerabilidad CVE-2023-33304:

- 7.2.0 a 7.2.1

- 7.0.0 a 7.0.9

- Los siguientes productos están afectados por la vulnerabilidad CVE-2023-41840:

- 7.2.0 a 7.2.1

- 7.0.9

- Los siguientes productos están afectados por la vulnerabilidad CVE-2022-40681:

- 7.0.0 a 7.0.7

- 6.4.0 a 6.4.8

- 6.2 todas las versiones

- 6.0 todas las versiones

Solución:

Desde Secure&IT recomendamos actualizar los productos afectados a la última versión disponible.

Actualización de seguridad de SAP

Se han detectado 3 vulnerabilidades en SAP. De ellas, 1 es de severidad crítica y 2 medias. Los fallos podrían producir problemas de control de acceso inadecuado y divulgación de información.

Recursos afectados:

SAP Business One, versión 10.0.

El resto de los productos afectados se pueden consultar en las referencias.

Solución:

Instalar las actualizaciones o los parches necesarios, según indique el fabricante.

Múltiples vulnerabilidades en HPE Aruba Access Points

HPE ha publicado 14 vulnerabilidades, 3 de severidad crítica, 9 altas y 2 medias, que afectan a Aruba Access Points. Estas vulnerabilidades podrían permitir a un atacante comprometer la integridad del sistema afectado, ejecutar código y comandos arbitrarios y realizar una denegación de servicio.

Recursos afectados:

- ArubaOS 10.5.x.x: 10.5.0.0 y anteriores

- ArubaOS 10.4.x.x: 10.4.0.2 y anteriores

- InstantOS 8.11.x.x: 8.11.1.2 y anteriores

- InstantOS 8.10.x.x: 8.10.0.8 y anteriores

- InstantOS 8.6.x.x: 8.6.0.22 y anteriores

- Todas las versiones de los siguientes productos sin mantenimiento:

- ArubaOS 10.3.x.x

- InstantOS 8.9.x.x

- InstantOS 8.8.x.x

- InstantOS 8.7.x.x

- InstantOS 8.5.x.x

- InstantOS 8.4.x.x

- InstantOS 6.5.x.x

- InstantOS 6.4.x.x

Solución:

Actualizar a las siguientes versiones:

- ArubaOS 10.5.x.x: 10.5.0.1 y posteriores

- ArubaOS 10.4.x.x: 10.4.0.3 y posteriores

- InstantOS 8.11.x.x: 8.11.2.0 y posteriores

- InstantOS 8.10.x.x: 8.10.0.9 y posteriores

- InstantOS 8.6.x: 8.6.0.23 y posteriores

Vulnerabilidad en VMware Cloud Director Appliance

Se ha reportado una vulnerabilidad de severidad crítica en VMware Cloud Director Appliance, cuya explotación podría permitir a un atacante omitir los mecanismos de autenticación del producto afectado.

Recursos afectados:

VMware Cloud Director Appliance (VCD Appliance), versión 10.5, siempre y cuando haya sido actualizado desde las versiones 10.4.x o anteriores.

Solución:

- VMware Cloud Director Appliance, versiones:

- 10.5 (nueva instalación)

- 10.4.x y anteriores

Vulnerabilidades en Microsoft

Se han detectado 63 vulnerabilidades en Microsoft. De ellas, 2 son de severidad crítica, 48 de severidad importante y 13 medias. Los fallos podrían producir problemas de escalada de privilegios, anulación de medidas de seguridad, suplantación de identidad, divulgación de información, ejecución remota de código y denegación de servicio. Además, se han identificado 3 vulnerabilidades 0day que están siendo explotadas activamente.

Recursos afectados:

- .NET Framework

- ASP.NET

- Azure

- Azure DevOps

- Microsoft Dynamics

- Microsoft Dynamics 365 Sales

- Microsoft Edge (Chromium-based)

- Microsoft Exchange Server

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Remote Registry Service

- Microsoft WDAC OLE DB provider for SQL

- Microsoft Windows Search Component

- Microsoft Windows Speech

- Open Management Infrastructure

- Tablet Windows User Interface

- Visual Studio

- Visual Studio Code

- Windows Authentication Methods

- Windows Cloud Files Mini Filter Driver

- Windows Common Log File System Driver

- Windows Compressed Folder

- Windows Defender

- Windows Deployment Services

- Windows DHCP Server

- Windows Distributed File System (DFS)

- Windows DWM Core Library

- Windows HMAC Key Derivation

- Windows Hyper-V

- Windows Installer

- Windows Internet Connection Sharing (ICS)

- Windows Kernel

- Windows NTFS

- Windows Protected EAP (PEAP)

- Windows Scripting

- Windows SmartScreen

- Windows Storage

Solución:

Se recomienda instalar la actualización de seguridad correspondiente.

Vulnerabilidad de severidad crítica en Intel data Center Manager

Se ha reportado una vulnerabilidad crítica en Intel data Center Manager, cuya explotación podría permitir una escalada de privilegios.

Recursos afectados:

Software Intel® Data Center Manager, versiones anteriores a 5.2.

Solución:

Intel recomienda actualizar el software Intel® DCM a la versión 5.2 o posterior.

Múltiples vulnerabilidades en Operations Control Logger de AVEVA

Se ha notificado de dos vulnerabilidades, de severidad alta y media, en Operations Control Logger de AVEVA. La explotación exitosa de estos fallos podría permitir una escalada de privilegios o una denegación de servicio.

Recursos afectados:

- AVEVA SystemPlatform: 2020 R2 SP1 P01 y anteriores

- AVEVA Historian: 2020 R2 SP1 P01 y anteriores

- Servidor de aplicaciones AVEVA: 2020 R2 SP1 P01 y anteriores

- AVEVA InTouch: 2020 R2 SP1 P01 y anteriores

- AVEVA Enterprise Licensing (anteriormente conocido como License Manager): versión 3.7.002 y anteriores

- Sistema de ejecución de fabricación AVEVA (anteriormente conocido como Wonderware MES): 2020 P01 y anteriores

- Gestión de recetas de AVEVA: 2020 R2 Actualización 1 Parche 2 y anteriores

- Gestión de lotes de AVEVA: 2020 SP1 y anteriores

- AVEVA Edge (anteriormente conocido como Indusoft Web Studio): 2020 R2 SP1 P01 y anteriores

- AVEVA Worktasks (anteriormente conocido como Workflow Management): 2020 U2 y anteriores

- AVEVA Plant SCADA (anteriormente conocido como Citect): 2020 R2 Actualización 15 y anteriores

- Operador móvil AVEVA (anteriormente conocido como Rondas de operadores móviles IntelaTrac): 2020 R1 y anteriores

- Paquete de controladores de comunicación AVEVA: 2020 R2 SP1 y anteriores

- Servidor de telemetría AVEVA: 2020 R2 SP1 y anteriores

Solución:

Se recomienda a los usuarios de los productos afectados aplicar actualizaciones de seguridad lo antes posible.

Vulnerabilidad de severidad alta en Rockwell Automation

Rockwell Automation ha publicado una vulnerabilidad de severidad alta que podría permitir a usuarios locales sin privilegios sobrescribir archivos reemplazándolos con programas maliciosos.

Recursos afectados:

- Safety Instrumented System Workstation: desde v1.2 hasta v2.00 (no incluida).

- ISaGRAF Workbench: desde v6.6.9 hasta v6.06.10 (no incluida).

Solución:

Actualizar a la última versión:

- Safety Instrumented System Workstation: v2.00 y posteriores.

- ISaGRAF Workbench: v6.06.10 y posteriores.

Vulnerabilidad crítica en VisualCounter I.Stats

Se ha pueblicado una vulnerabilidad de severidad crítica que afecta a VisualCounter I.Stats, que permitiría a un usuario remoto recuperar datos confidenciales, almacenados en la base de datos, enviando una consulta especialmente diseñada a los parámetros de inicio de sesión.

Recursos afectados:

VisualCounter I.Stats, versión 7.3.

Solución:

No hay solución reportada por el momento.

Vulnerabilidades en Siemens

Siemens ha publicado 14 nuevos avisos de seguridad, recopilando un total de 84 vulnerabilidades de distintas severidades. Las vulnerabilidades de severidad crítica identificadas podrían producir problemas de exceso de lectura de búfer, inyección de código, desbordamiento de búfer de memoria heap, desbordamiento de búfer, error de validación de origen, escritura fuera de límites, inyección de código en una aplicación que analiza datos XML y control de acceso inadecuado.

Recursos afectados:

- Simcenter Femap

- Desigo CC product family

- SIPROTEC 4 7SJ66

- Tecnomatix Plant Simulation

- SCALANCE

- SIPLUS

- SIMATIC

- RUGGEDCOM APE1808

- Mendix Studio

- Siemens OPC UA Modelling Editor (SiOME)

- SINEC PNI

- COMOS

- Mendix Applications

Solución:

Las actualizaciones que corrigen las vulnerabilidades identificadas se pueden obtener desde el panel de descargas de Siemens.

Múltiples vulnerabilidades en productos Schneider Electric

Schneider Electric ha informado sobre 4 vulnerabilidades, 2 de severidad alta y 2 de severidad media, cuya explotación podría permitir a un atacante modificar el comportamiento del dispositivo afectado, realizar ataques XXS, tomar el control de la cuenta o ejecutar código en el navegador de la víctima.

Recursos afectados:

- Todas las versiones de ION8650 e ION8800

- EcoStruxure™ Power Monitoring Expert (PME), versiones:

- 2021 anteriores a CU2

- 2020 anteriores a CU3

- EcoStruxure™ Power Operation (EPO) y EcoStruxure™ Power SCADA Operation (PSO) que utilizan Advanced Reporting y Dashboards Module, versiones:

- 2021 anteriores a CU2 para EPO 2021

- 2020 anteriores a CU3 para PSO 2020 o 2020 R2

Solución:

- Descargar la última versión de firmware de ION 8650 e ION 8800 y verificar su integridad comprobando su hash. Adicionalmente, comprobar que el servicio web está deshabilitado si no se requiere su uso.

- EcoStruxure™ PME, versiones:

Múltiples vulnerabilidades en ICSSolution ICS Business Manager

Se han publicado dos vulnerabilidades, una de inyección SQL y la otra de XSS que afectan a ICSSolution ICS Business Manager.

Recursos afectados:

ICS Business Manager, versiones:

- 7.06.0028.2802

- 7.06.0028.7066

- 7.06.0028.7089

Solución:

No hay solución disponible por el momento.

Múltiples vulnerabilidades en EspoCRM

Se han detectado dos vulnerabilidades que afectan a EspoCRM. cuya explotación podría permitir a un atacante privilegiado autenticado cargar un zip especialmente diseñado en el servidor de EspoCRM en su versión 7.2.5, a través del formulario de actualización y del formulario de despliegue de extensiones respectivamente, que podría conducir a la ejecución de código PHP arbitrario.

Recursos afectados:

EspoCRM, versiones iguales o anteriores a 7.5.2

Solución:

Los usuarios con perfil administrador pueden cargar extensiones y actualizaciones por diseño. Es posible restringir la explotación de la vulnerabilidad activando la opción «restrictedMode» en el menú de configuración.

Vulnerabilidad crítica en Red Hat AMQ Broker

Se ha publicado una vulnerabilidad de severidad crítica en Red Hat AMQ Broker. Este fallo podría permitir a un atacante remoto ejecutar comandos shell arbitrarios, manipulando tipos de clase serializados en el protocolo OpenWire, haciendo que el broker instancie cualquier clase en el classpath.

Recursos afectados:

Red Hat JBoss Middleware Text-Only Advisories para MIDDLEWARE 1 x86_64

Solución:

Actualizar Red Hat AMQ Broker a las versiones:

- 7.10.5

- 7.11.4

Vulnerabilidad de desbordamiento de búfer en productos Weidmueller

Se ha publicado una vulnerabilidad de severidad crítica que afecta a productos Weidmueller. La explotación de esta vulnerabilidad podría permitir a un atacante obtener acceso completo al servidor afectado o escalar privilegios.

Recursos afectados:

- Versiones 2.0.0 y 2.0.1 de los productos:

- IOT-GW30-4G-EU (con u-OS)

- IOT-GW30 (con u-OS)

- UC20-WL2000-AC (con u-OS)

- UC20-WL2000-IOT (con u-OS)

- U-create studio, versiones 4.2.4 y anteriores.

Solución:

Actualizar los productos afectados a las siguientes versiones:

- 2.0.2 o posteriores:

- IOT-GW30-4G-EU (con u-OS)

- IOT-GW30 (con u-OS)

- UC20-WL2000-AC (con u-OS)

- UC20-WL2000-IOT (con u-OS)

- U-create studio (con el centro de control CodeMeter), versiones 7.60c y posteriores.

Vulnerabilidad crítica en productos de Johnson Controls

Se han reportado una vulnerabilidad de severidad crítica en múltiples productos de Johnson Controls, cuya explotación podría permitir a un atacante no autorizado acceder a funciones de depuración expuestas accidentalmente.

Recursos afectados:

- Versiones de Quantum HD Unity Compressor control panels:

- (Q5): todas las versiones anteriores a v11.22

- (Q6): todas las versiones anteriores a v12.22

- Versiones de Quantum HD Unity AcuAir control panels:

- (Q5): todas las versiones anteriores a v11.12

- (Q6): todas las versiones anteriores a v12.12

- Versiones de Quantum HD Unity Condenser/Vessel control panels:

- (Q5): todas las versiones anteriores a v11.11

- (Q6): todas las versiones anteriores a v12.11

- Versiones de Quantum HD Unity Evaporator control panels:

- (Q5): todas las versiones anteriores a v11.11

- (Q6): todas las versiones anteriores a v12.11

- Versiones de Quantum HD Unity Engine Room control panels:

- (Q5): todas las versiones anteriores a v11.11

- (Q6): todas las versiones anteriores a v12.11

- Versiones de Quantum HD Unity Interface control panels:

- (Q5): todas las versiones anteriores a v11.11

- (Q6): todas las versiones anteriores a v12.11

Solución:

Se recomienda a los usuarios actualizar los productos a las últimas versiones.

Múltiples vulnerabilidades en FUJI ELECTRIC

Se han detectado 7 vulnerabilidades de severidad alta en FUJI ELECTRIC. Estos fallos podrían producir problemas de restricción inadecuada de operaciones dentro de los límites de un búfer de memoria, lectura fuera de límites, acceso a puntero no inicializado, escritura fuera de límites y desbordamiento de búfer basado en heap.

Recursos afectados:

- Los siguientes productos están afectados por las vulnerabilidades CVE-2023-47580, CVE-2023-47581 y CVE-2023-47582:

- TELLUS, versiones V4.0.17.0 y anteriores

- TELLUS Lite, versiones V4.0.17.0 y anteriores

- Los siguientes productos están afectados por las vulnerabilidades CVE-2023-47584, CVE-2023-47585 y CVE-2023-47586:

- V-Sever, versiones V4.0.18.0 y anteriores

- V-Sever, Lite versiones V4.0.18.0 y anteriores

- El siguiente producto está afectado únicamente por la vulnerabilidad CVE-2023-47583:

- TELLUS Simulator, versiones V4.0.17.0 y anteriores

Solución:

FUJI ELECTRIC recomienda actualizar el software de los productos afectados a la última versión disponible.

Vulnerabilidad crítica en productos Weston Embedded

Se ha publicado una vulnerabilidad de severidad crítica en productos de Weston Embedded, cuya explotación podría permitir a un atacante enviar un paquete de red malicioso y realizar una ejecución de código.

Recursos afectados:

- Weston Embedded uC-HTTP, versión 3.01.01

- Weston Embedded Cesium NET, versión 3.07.01

- Silicon Labs Gecko Platform, versión 4.3.1.0

Solución:

Aplicar el bugfix descrito en la sección ‘Mitigation’

Vulnerabilidades críticas en Veeam

Se han identificado 2 vulnerabilidades de severidad crítica y 2 de severidad media en Veeam ONE, que podrían permitir a usuarios no autenticados explotar fallos de seguridad, posibilitando la obtención de información sensible hasta la ejecución remota de código.

Recursos afectados:

Veeam ONE versiones 11, 11a, y 12.

Solución:

Veeam ha proporcionado parches de seguridad específicos para las versiones afectadas. Es esencial que los usuarios actualicen sus sistemas aplicando la revisión correspondiente a su versión.

Actualización de seguridad en router RT–AX55 de ASUS

Asus ha publicado una nueva actualización de seguridad que corrige una serie de vulnerabilidades, de severidad alta, que afectan a su router RT–AX55. La explotación exitosa de estas vulnerabilidades podría permitir a un atacante ejecutar código de manera remota y forzar interrupciones de sistemas o finalizaciones de servicios.

Recursos afectados:

Routers ASUS RT-AX55

Solución:

Tras publicar la actualización que corrige las vulnerabilidades, ASUS recomienda los siguientes pasos:

- Actualizar RT-AX55 al firmware más reciente. Este se puede descargar en la página de soporte de ASUS, así como en la página del producto correspondiente.

- Configurar contraseñas separadas en la red inalámbrica, además de emplear contraseñas únicas y sólidas.

- Habilitar ASUS AiProtection. Para encontrar las instrucciones visita este enlace.

Vulnerabilidades en Android

En el boletín de seguridad lanzado por Android se solucionan varias vulnerabilidades, de severidad crítica y alta que afectan a su sistema operativo, así como múltiples componentes, cuya explotación podría provocar una escalada de privilegios, divulgar información y provocar una denegación de servicio (DoS).

Recursos afectados:

- Android Open Source Project (AOSP): versiones 11, 12, 12L, 13 y 14.

- Componentes:

- framework

- system

- sistema de actualizaciones de Google Play

- Kernel LT

- Arm

- MediaTek

- Qualcomm (incluidos closed-source)

Solución:

Actualizar los parches de seguridad publicados por el fabricante.

Vulnerabilidades en chipsets Exynos de Samsung

Se han descubierto dos vulnerabilidades de severidad alta en diversos procesadores de la gama Exynos de Samsung.

Recursos afectados:

Entre los modelos de chipsets Exynos afectados se encuentran:

- Exynos 9810

- Exynos 9610

- Exynos 9820

- Exynos 980

- Exynos 850

- Exynos 1080

- Exynos 2100

- Exynos 2200

- Exynos 1280

- Exynos 1380

- Exynos 1330

- Exynos 9110

- Exynos W920

- Exynos Modem 5123

- Exynos Modem 5300

- Exynos Auto T5123

Entre los dispositivos que emplean modelos de los chipsets afectados, se encuentran los siguientes:

- Dispositivos móviles Samsung, incluidos los de las series Note 9, Note 10, S9, S10, S21, S22, A12, A13, A14, A21, A33, A50, A51, A53, A54, A71, A04s, F12, F13, F14, F34, F54, M12, M13, M14, M33, M34, M54.

- Dispositivos móviles de Vivo, incluidos los de las series x30, x60, x70, S6, S15, S16.

- Cualquier wearable que utilice el chipset Exynos W920.

- Cualquier vehículo que utilice el chipset Exynos Auto T5123.

Solución:

Según el producto afectado, se recomienda contactar con cada Product Manager de Samsung y actualizar los dispositivos lo antes posible.

Vulnerabilidades en productos Philips

Se han descubierto dos vulnerabilidades en la plataforma de integración de datos de código abierto Mirth Connect. Su explotación podría permitir la ejecución remota de código, permitiendo a un atacante obtener acceso inicial o poner en peligro datos sanitarios confidenciales.

Recursos afectados:

- NextGen Healthcare Mirth Connect, versiones anteriores a 4.4.1.

- Los siguientes productos Philips se ven afectados (el listado podría aumentar):

- Vue PACS

- Vue RIS/EIS

Solución:

Philips está evaluando las mejores soluciones posibles para los productos afectados.

Múltiples vulnerabilidades en productos QNAP

QNAP ha informado sobre dos vulnerabilidades de severidad crítica que afectan a varios de sus productos. La explotación de estos fallos podría permitir a un atacante ejecutar código de manera remota a través de una red.

Recursos afectados:

- QTS, versiones anteriores a 5.0.1.2399

- QuTS hero, versiones anteriores a h5.0.1.2376

- QuTScloud, versiones anteriores a c5.0.1.2374

- Multimedia Console, versiones anteriores a 2.1.2

- Media Streaming add-on, versiones anteriores a 500.1.1.2

Solución:

Las vulnerabilidades han sido solucionadas en las versiones posteriores de las ya mencionadas. No obstante, se recomienda realizar actualizaciones periódicas a la versión más reciente del sistema.

Vulnerabilidad en productos de Red Lion

Se ha informado de una vulnerabilidad de severidad alta en productos de Red Lion. La explotación de este fallo podría permitir a un atacante truncar las contraseñas configuradas por la herramienta de configuración Crimson, permitiéndole crear credenciales más débiles de lo previsto.

Recursos afectados:

Crimson: v3.2.0053.18 o anterior.

Solución:

Red Lion recomienda actualizar la herramienta de configuración Crimson a la versión 3.2.0063 o posterior.

Vulnerabilidad en TS-550 de Franklin

Franklin Fueling Systems ha publicado una vulnerabilidad de severidad alta que podría permitir que un atacante acceda al dispositivo TS-550 y obtenga acceso no autenticado.

Recursos afectados:

TS-550: todas las versiones anteriores a 1.9.23.8960.

Solución:

Actualizar a la versión TS-550 v1.9.23.8960

Vulnerabilidad crítica en EasyBuilder Pro de Weintek

Se ha detectado una vulnerabilidad de severidad crítica en EasyBuilder Pro de Weintek, que podría permitir a un atacante obtener control remoto de la computadora de una víctima como usuario privilegiado.

Recursos afectados:

EasyBuilder Pro, versiones:

- Anteriores a la v6.07.02

- 6.08.01.592 y anteriores

- 6.08.02.470 y anteriores

Solución:

Weintek recomienda a los usuarios actualizar a las siguientes versiones:

Vulnerabilidad en Cisco Firepower Management Center

Se ha detectado una vulnerabilidad de severidad crítica en Cisco Firepower Management Center, cuya explotación podría permitir a un atacante, remoto y autenticado, ejecutar comandos de configuración no autorizados en el dispositivo FTD (Firepower Threat Defense).

Recursos afectados:

Esta vulnerabilidad afecta a los productos Cisco que ejecuten una versión vulnerable del software Cisco FMC.

Solución:

Cisco ha publicado actualizaciones de software gratuitas que solucionan la vulnerabilidad descrita en este aviso.

Vulnerabilidad crítica en ActiveMQ de Apache

Se ha descubierto una vulnerabilidad de severidad crítica en Apache ActiveMQ que podría permitir a un atacante remoto, con acceso a la red, ejecutar comandos de shell arbitrarios.

Recursos afectados:

- Apache ActiveMQ 5.18.0 anterior a 5.18.3

- Apache ActiveMQ 5.17.0 anterior a 5.17.6

- Apache ActiveMQ 5.16.0 anterior a 5.16.7

- Apache ActiveMQ antes del 5.15.16

- Módulo Apache ActiveMQ Legacy OpenWire 5.18.0 anterior a 5.18.3

- Módulo Apache ActiveMQ Legacy OpenWire 5.17.0 anterior a 5.17.6

- Módulo Apache ActiveMQ Legacy OpenWire 5.16.0 anterior a 5.16.7

- Módulo Apache ActiveMQ Legacy OpenWire 5.8.0 anterior a 5.15.16

Solución:

Se recomienda a los usuarios actualizar a la versión 5.15.16, 5.16.7, 5.17.6 o 5.18.3, que soluciona este problema.

Actualización – Vulnerabilidad en dispositivos de la serie CNC de Mitsubishi Electric

Se ha informado de una vulnerabilidad en dispositivos de la serie CNC de Mitsubishi Electric, que podría causar una condición de denegación de servicio y ejecutar código malicioso.

Recursos afectados:

Serie M800/ M80/ E80, versiones FB y anteriores:

- M800W

- M800S

- M80

- M80W

- E80

Solución:

Actualizar a FC o posteriores los productos de la serie M800/M80/E80:

- M800W

- M800S

- M80

- M80W

- E80

Múltiples vulnerabilidades en ME RTU de INEA

Se han descubierto dos vulnerabilidades de severidad crítica en ME RTU de INEA. La explotación exitosa de estos fallos podría permitir la ejecución remota de código.

Recursos afectados:

ME RTU: versiones 3.36b y anteriores.

Solución:

INEA recomienda a los usuarios actualizar ME RTU a la versión de firmware 3.37.

Vulnerabilidad en productos Mitsubishi Electric

Mitsubishi Electric ha informado de una vulnerabilidad de severidad crítica, que afecta a productos de dos series MELSEC, cuya explotación podría permitir a un atacante realizar una denegación de servicio (DoS).

Recursos afectados:

Todas las versiones de:

- Series MELSEC-F:

- FX3U-xMy/z x=16,32,48,64,80,128, y=T,R, z=ES,ESS,DS,DSS

- FX3U-32MR/UA1, FX3U-64MR/UA1

- FX3U-32MS/ES, FX3U-64MS/ES

- FX3U-xMy/ES-A x=16,32,48,64,80,128, y=T,R

- FX3UC-xMT/z x=16,32,64,96, z=D,DSS

- FX3UC-16MR/D-T, FX3UC-16MR/DS-T

- FX3UC-32MT-LT, FX3UC-32MT-LT-2

- FX3UC-16MT/D-P4, FX3UC-16MT/DSS-P4

- FX3G-xMy/z x=14,24,40,60, y=T,R, z=ES,ESS,DS,DSS

- FX3G-xMy/ES-A x=14,24,40,60, y=T,R

- FX3GC-32MT/D, FX3GC-32MT/DSS

- FX3GE-xMy/z x=24,40, y=T,R, z=ES,ESS,DS,DSS

- FX3GA-xMy-CM x=24,40,60, y=T,R

- FX3S-xMy/z x=10,14,20,30, y=T,R, z=ES,ESS,DS,DSS

- FX3S-30My/z-2AD y=T,R, z=ES,ESS

- FX3SA-xMy-CM x=10,14,20,30, y=T,R

- Series MELSEC iQ-F:

- FX5U-xMy/z x=32,64,80, y=T,R, z=ES,DS,ESS,DSS

- FX5UC-xMy/z x=32,64,96, y=T, z=D,DSS

- FX5UC-32MT/DS-TS, FX5UC-32MT/DSS-TS, FX5UC-32MR/DS-TS

- FX5UJ-xMy/z x=24,40,60, y=T,R, z=ES,ESS,DS,DSS

- FX5UJ-xMy/ES-A x=24,40,60, y=T,R

- FX5S-xMy/z x=30,40,60,80, y=T,R, z=ES,ESS

Solución:

Se recomienda aplicar las siguientes medidas de mitigación:

- Utilizar un firewall o una VPN

- Operar los productos dentro de una LAN

- Usar la función de filtrado de IP para los productos de la serie MELSEC iQ-F

- Restringir el acceso físico a los productos

Vulnerabilidad en NPort 6000 de Moxa

Se ha publicado una vulnerabilidad de severidad alta en NPort 6000 de Moxa que hace vulnerable el mecanismo de autenticación, lo que podría permitir a un atacante obtener acceso no autorizado al servicio web.

Recursos afectados:

Serie NPort 6000

Solución:

Se recomienda actualizar el firmware a la versión 2.0 o posterior

Múltiples vulnerabilidades en Zavio IP Camera

Se han reportado varias vulnerabilidades, 3 de severidad crítica y 2 altas, en Zavio IP Camera. Su explotación podría permitir la ejecución remota de código.

Recursos afectados:

Versión M2.1.6.05 de los siguientes modelos de cámaras Zavio IP:

- CF7500

- CF7300

- CF7201

- CF7501

- CB3211

- CB3212

- CB5220

- CB6231

- B8520

- B8220

- CD321

Solución:

Los productos han llegado al final de su vida útil. El fabricante no está activo y no habrá actualizaciones disponibles.

Vulnerabilidad crítica en CodeMeter WebAdmin de Wibu

Se ha detectado una vulnerabilidad de severidad crítica en CodeMeter Webadmin de Wibu que afecta a la neutralización indebida de elementos especiales en la salida utilizada por un componente downstream. La vulnerabilidad es debida a la falta de verificación de entradas controladas por el usuario, lo que podría producir problemas de inyección.

Recursos afectados:

CodeMeter Runtime, versiones anteriores a 7.60d.

Solución:

Versiones 7.60d y superiores.